- Dettagli

- Visite: 242

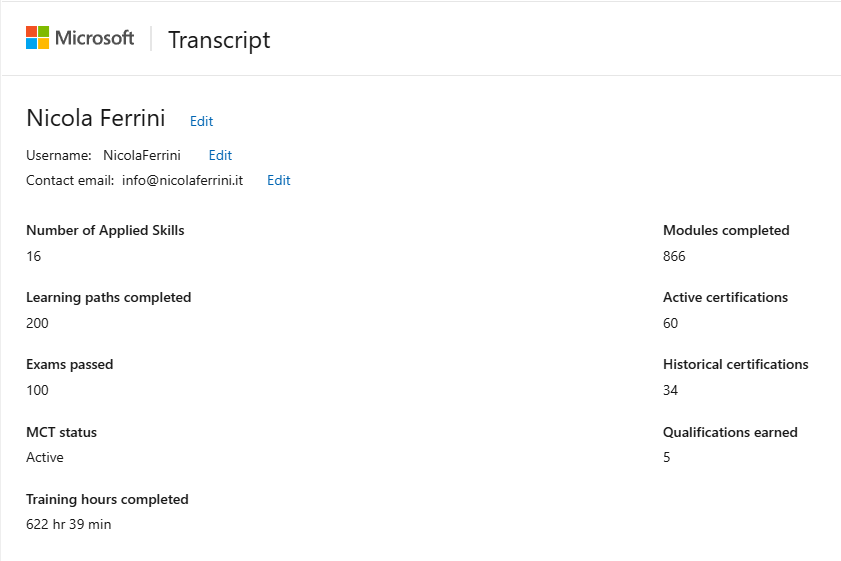

Oggi voglio condividere con voi un traguardo personale che mi rende orgoglioso, senza però cadere nella celebrazione fine a sé stessa. Ho raggiunto 100 esami di certificazione superati e 200 learning path completati sulla piattaforma Microsoft Learn.

Credo fermamente che l’apprendimento sia un viaggio senza una vera e propria destinazione: ogni certificazione, ogni percorso formativo affrontato mi ha dato nuovi strumenti, nuove prospettive e, soprattutto, la consapevolezza che c’è sempre un passo in più da compiere.

Cosa ho imparato lungo la strada? Ho scoperto che la costanza è il vero motore del progresso: anche dedicare soltanto mezz’ora al giorno allo studio, con regolarità, si traduce in risultati concreti nel tempo.

Coltivare la curiosità mi ha spinto ad affrontare learning path al di fuori del mio ambito principale, permettendomi di sviluppare un mindset più flessibile e creativo.

E ho anche capito quanto sia preziosa la comunità: confrontarsi con altri professionisti nei forum e nei gruppi di studio ha rappresentato una fonte inesauribile di suggerimenti, stimoli e incoraggiamento nei momenti più impegnativi.

L'IT è un settore in continua evoluzione e restare aggiornati non è più un’opzione ma una necessità. Ogni certificazione ottenuta mi ha permesso di affinare competenze specifiche, mentre ogni learning path affrontato mi ha aperto nuovi orizzonti, dal cloud computing alla sicurezza informatica, fino all’intelligenza artificiale. La vera ricompensa, però, è quella sensazione di soddisfazione personale che ti spinge sempre a fare un passo in più.

Se finora non avete mai affrontato un esame di certificazione o esplorato un learning path, vi invito a iniziare oggi stesso. Scegliete un argomento che vi incuriosisce, stabilite un piccolo obiettivo settimanale e concedetevi il piacere di scoprire qualcosa di nuovo. Non importa quanto tempo ci metterete: l’importante è mantenere viva la voglia di migliorarsi.

Continuiamo a imparare e a crescere, un traguardo alla volta.

Nic

- Dettagli

- Visite: 833

Anche quest'anno ho ricevuto il riconoscimento di Microsoft Most Valuable Professional (MVP). E con questo fanno 15 anni di fila!

È un premio che Microsoft assegna a un numero molto ristretto di esperti in tutto il mondo per il contributo concreto che danno nel condividere competenze e aiutare la community a crescere.

Anche lo scorso anno sono riuscito a distinguermi per il contributo attivo e volontario: condivisione di conoscenze, supporto continuo, attività di mentoring, public speaking, contenuti formativi e tanto altro.

Riceverlo per 15 anni di seguito significa aver mantenuto nel tempo passione, impegno e una forte volontà di restituire valore al mondo dell’innovazione tecnologica.

Un traguardo che porto con orgoglio, ma anche come stimolo a continuare a evolvermi e contribuire. :-)

- Dettagli

- Visite: 1884

Microsoft PowerToys è una raccolta di strumenti avanzati progettati per migliorare la produttività e l'esperienza d'uso su Windows. Originariamente introdotti con Windows 95 e successivamente abbandonati, i PowerToys sono stati rilanciati con Windows 10 e continuano a ricevere aggiornamenti per Windows 11. Questi strumenti gratuiti, sviluppati da Microsoft, offrono funzionalità aggiuntive che migliorano la gestione e la personalizzazione del sistema operativo. Date subito un’occhiata alla pagina Microsoft PowerToys | Microsoft Learn

Funzionalità Principali di Microsoft PowerToys

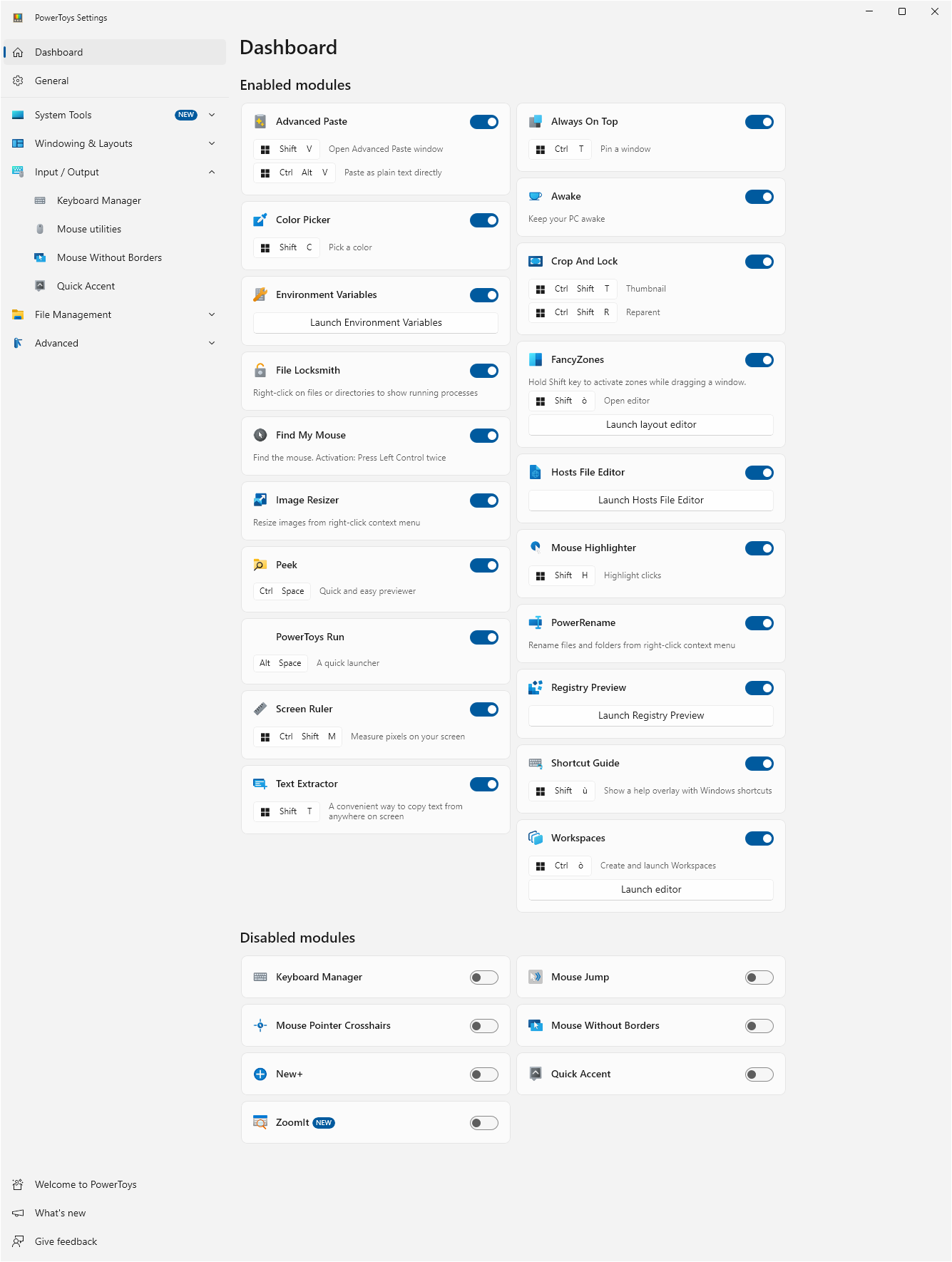

PowerToys include una serie di utility pensate per ottimizzare le operazioni quotidiane degli utenti avanzati. Tra le principali funzionalità troviamo:

- FancyZones – Un gestore avanzato di finestre che consente di organizzare rapidamente lo schermo in layout personalizzati, migliorando il multitasking.

- PowerToys Run – Un launcher rapido che permette di avviare applicazioni, eseguire ricerche e accedere a impostazioni con una semplice combinazione di tasti.

- Keyboard Manager – Uno strumento per rimappare i tasti e personalizzare le scorciatoie da tastiera.

- Color Picker – Un selettore di colori che permette di ottenere rapidamente il codice colore di qualsiasi elemento sullo schermo.

- Image Resizer – Un’utility integrata per ridimensionare rapidamente immagini direttamente dal menu contestuale di Esplora file.

- PowerRename – Uno strumento avanzato per rinominare più file contemporaneamente con criteri personalizzati.

- Mouse Utilities – Strumenti per migliorare la visibilità e la tracciabilità del puntatore del mouse.

- Awake – Un tool che impedisce al PC di andare in standby senza dover modificare manualmente le impostazioni di risparmio energetico.

- File Explorer Add-ons – Estensioni per migliorare la visualizzazione di file come anteprime avanzate per SVG e Markdown.

- Quick Accent – Una funzione che facilita la digitazione di caratteri accentati per chi lavora con più lingue.

- Text Extractor – Uno strumento OCR che consente di estrarre il testo da immagini o schermate, utile per catturare rapidamente informazioni visive.

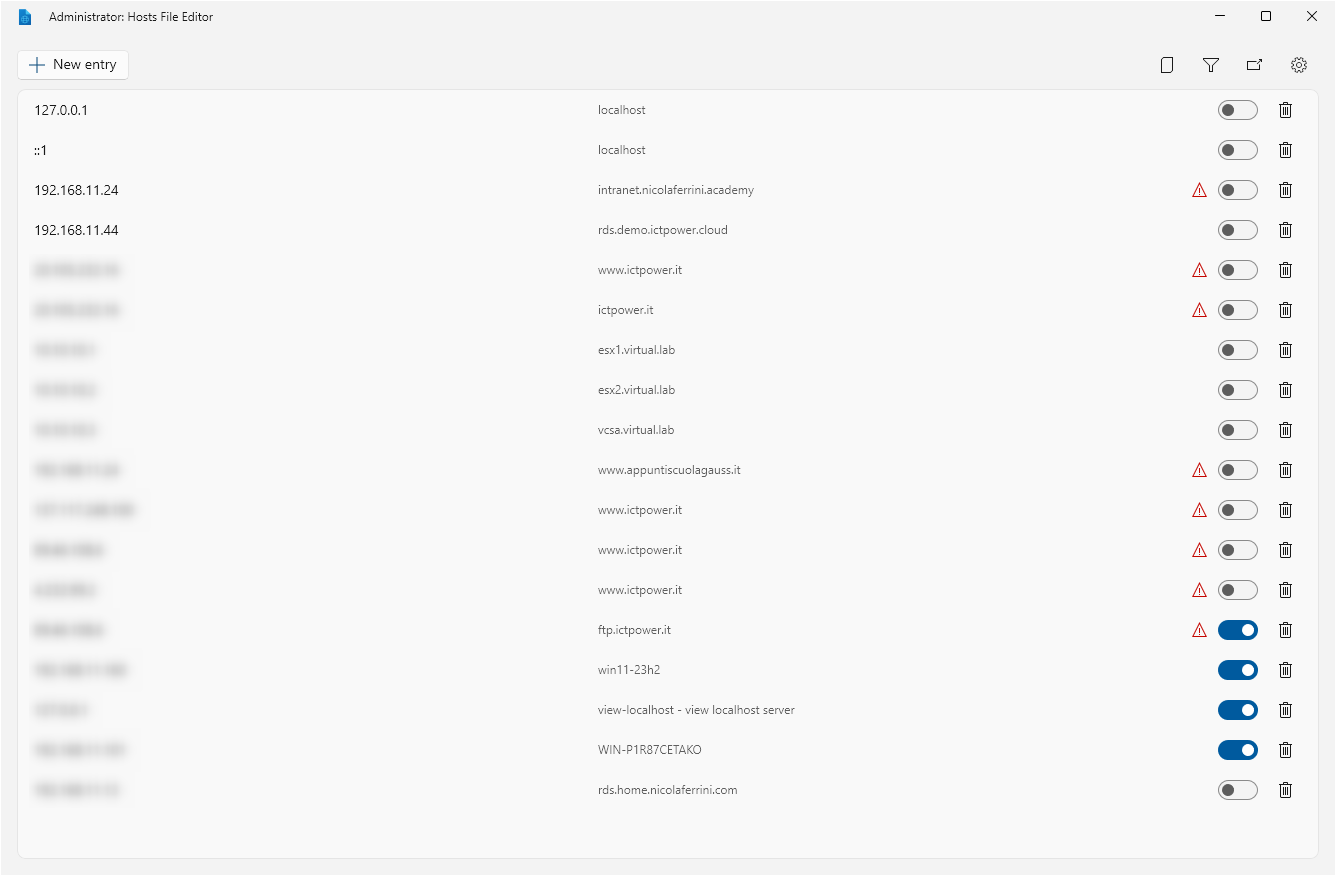

- Hosts File Editor – Una utility avanzata per gestire il file hosts di Windows, utile per sviluppatori e amministratori di rete.

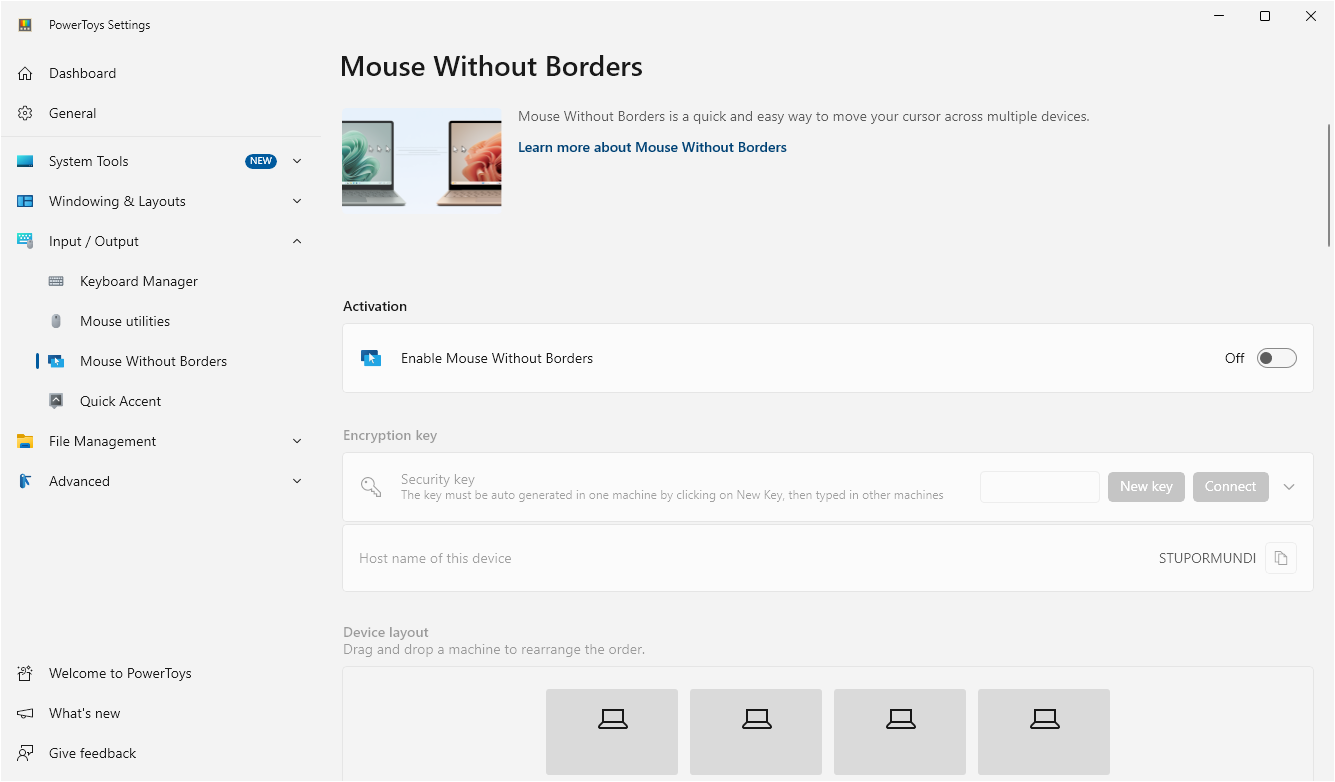

- Mouse Without Borders– Utility per interagire con più computer dalla stessa tastiera e dallo stesso mouse, condividendo facilmente il contenuto degli appunti e dei file tra i computer.

Novità e aggiornamenti recenti

Microsoft aggiorna regolarmente PowerToys con nuove funzionalità e miglioramenti. Alcuni degli ultimi aggiornamenti includono:

- Miglioramenti alla stabilità e alle prestazioni di PowerToys Run, con una maggiore velocità di ricerca e indicizzazione.

- Espansione delle opzioni di configurazione di FancyZones, che ora supporta layout ancora più personalizzati e miglioramenti alla gestione delle finestre multiple.

- Nuove opzioni per il Keyboard Manager, che permettono di creare scorciatoie ancora più avanzate e integrate con applicazioni di terze parti.

- Supporto migliorato per il riconoscimento OCR in Text Extractor, rendendo l’estrazione del testo più accurata e veloce.

Perché usare PowerToys?

PowerToys è particolarmente utile per utenti che desiderano ottimizzare il proprio flusso di lavoro su Windows. Con strumenti di personalizzazione avanzata e funzionalità che riducono i tempi di esecuzione delle operazioni quotidiane, PowerToys è una risorsa indispensabile per sviluppatori, creativi e professionisti IT.

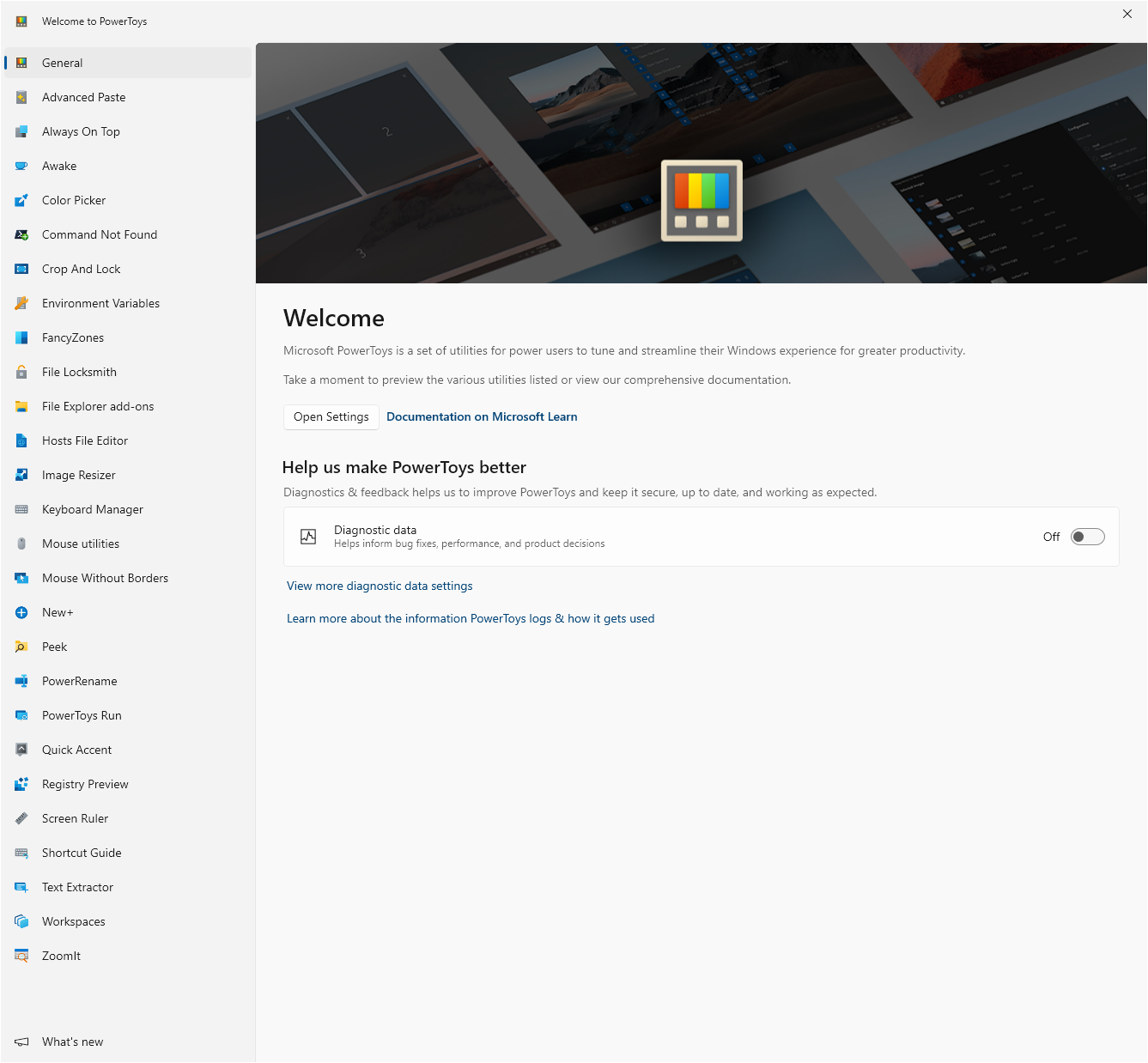

Come installare Microsoft PowerToys

L'installazione di PowerToys è semplice e accessibile a tutti. È possibile scaricare l’ultima versione direttamente dal repository ufficiale su GitHub o tramite il Microsoft Store. Dopo l’installazione, gli strumenti possono essere gestiti da un'interfaccia centralizzata che permette di attivare o disattivare le diverse funzionalità in base alle proprie esigenze.

Potete scaricarli dal link https://learn.microsoft.com/it-it/windows/powertoys/install

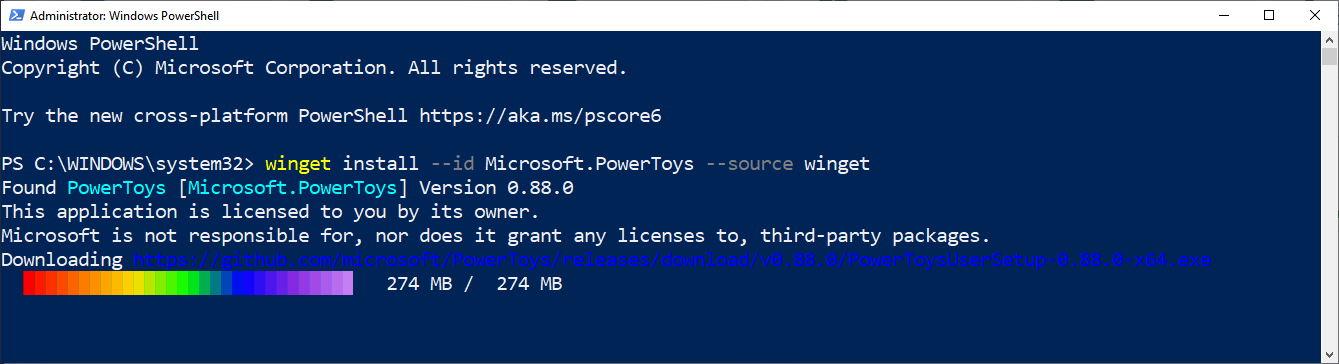

Io ho utilizzato il comando winget install --id Microsoft.PowerToys --source winget

Figura 1: Installazione di PowerToys

Figura 2: Schermata iniziale di PowerToys

Figura 3: PowerToys Dashboard

Figura 4: Hosts File Editor

Figura 5: Mouse Without Borders

Conclusioni

Microsoft PowerToys rappresenta un set di strumenti potenti per migliorare l’efficienza e la personalizzazione di Windows. Grazie al costante supporto della community e agli aggiornamenti regolari di Microsoft, PowerToys continua a evolversi offrendo funzionalità sempre più avanzate. Se vuoi migliorare la tua esperienza d’uso su Windows, PowerToys è un'ottima scelta da provare.

- Certificati SSL a confronto: differenze tra DV (Domain Validation), OV (Organization Validation) ed EV (Extended Validation)

- Come funziona il Windows Insider Program per Windows Server

- Microsoft Certified Trainer (MCT) Community Lead 2025

- 20 anni da Microsoft Certified Trainer!

- Usare la fotocamera dello smartphone come webcam in Windows 11 24H2

- Novità di Windows 11 24H2 (2024 Update)

- Cos'è il Copilot Success Kit?

- Nuovi prezzi per gli esami Microsoft Certification in Italia dal 1° novembre 2024!

- Impara ad utilizzare e sfruttare al meglio Microsoft Copilot con Copilot Lab

- Novità principali dell'aggiornamento 24H2 di Windows 11

- #POWERCON2024 – evento online del 14 giugno – What's new in Windows Server 2025

- Formati dei certificati digitali

- Abilitare le Passkey per i Microsoft Accounts

- Che cos'è il servizio DNS e quali sono i record disponibili

- Microsoft Edge ha introdotto la funzionalità “Upload from mobile” in Windows 10 e Windows 11

- Novità sull’interfaccia degli esami di certificazione Microsoft

- Windows 11 versione 23H2 Moment 5

- Azure Course Blueprint: progetti per guidarci nell’ecosistema Azure

- Microsoft Copilot in Windows 11

- Configurare ed utilizzare le Passkey in Windows 11