- Dettagli

- Visite: 3176

La nuova versione di Windows 11, chiamata 24H2 o 2024 Update, introduce una serie di funzionalità e miglioramenti, concentrandosi principalmente sull'integrazione di tecnologie avanzate di intelligenza artificiale (IA), ottimizzazioni per le prestazioni e una migliore esperienza utente. Ecco alcune delle principali novità:

- Windows Copilot è stato migliorato, trasformandosi in un'app più integrata con un'area dedicata per gestire conversazioni e accesso rapido a plugin e strumenti. Inoltre, ora si può disinstallare o spostare l'icona del Copilot nella barra delle applicazioni.

- Super risoluzione nelle foto: Una funzione di miglioramento della risoluzione delle immagini che consente di aumentare la qualità fino a 8 volte, raggiungendo la risoluzione 4K.

- Generative Fill and Erase: Funzioni di Paint che permettono di aggiungere o rimuovere elementi nelle foto tramite comandi semplici, grazie all'integrazione di strumenti di editing potenziati dall'IA.

- Windows Studio Effects: Include vari effetti come il riconoscimento degli occhi, messa a fuoco della voce e sfocatura dello sfondo, pensati per migliorare l'esperienza delle videoconferenze.

- File Explorer ha ricevuto aggiornamenti con un nuovo contesto menu migliorato e la possibilità di creare archivi nei formati 7Z e TAR. È stato migliorato anche il drag-and-drop dei file tra directory utilizzando il "breadcrumb" nella barra degli indirizzi.

- Quick Settings: Il pannello delle Impostazioni Rapide è ora più intuitivo e scorrevole, con la possibilità di personalizzare la disposizione dei vari toggle, oltre a miglioramenti per la gestione delle reti Wi-Fi e VPN.

- Il nuovo Energy Saver sostituisce Battery Saver, riducendo il consumo energetico dei dispositivi e migliorando la durata della batteria anche su PC senza batteria. Fornisce anche consigli per minimizzare l'impatto energetico, come la riduzione della luminosità e l'ottimizzazione delle attività in background.

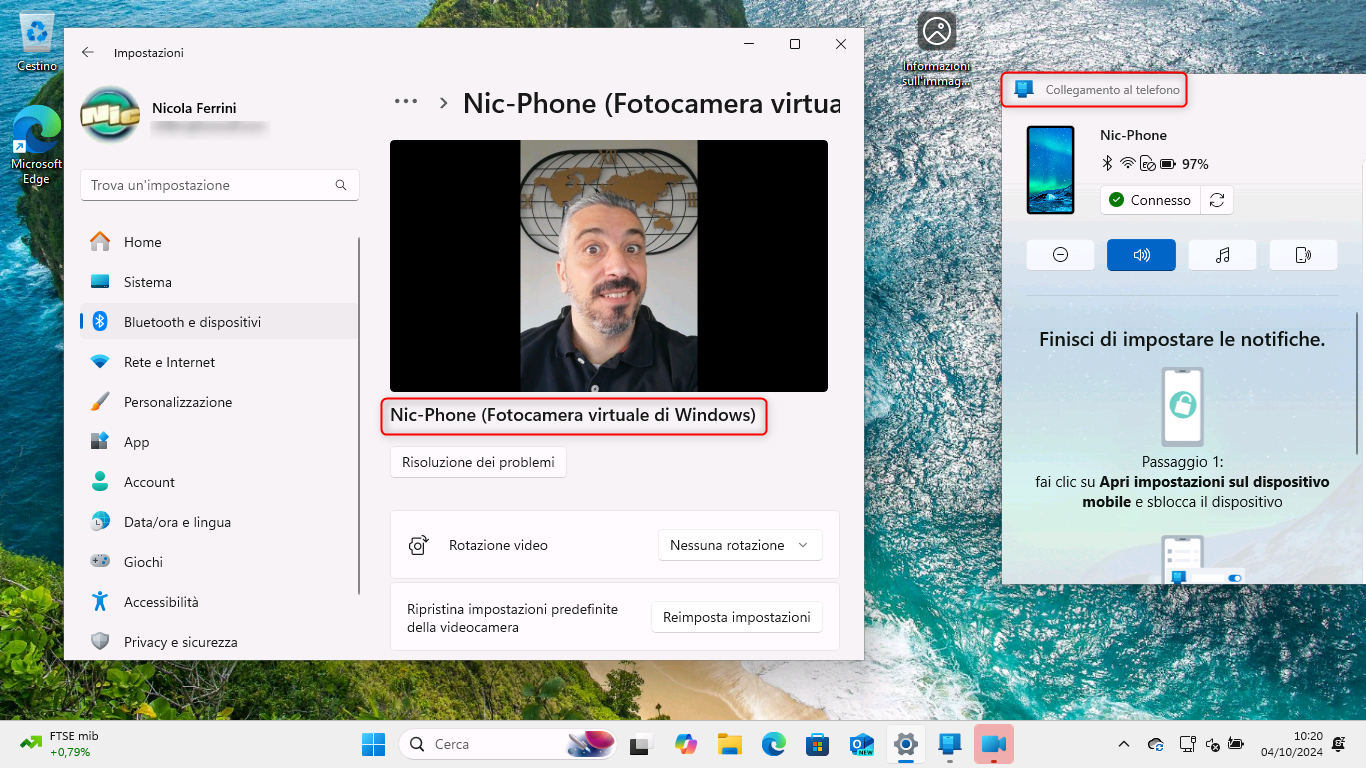

- Miglioramenti anche per il Phone Link, che ora consente di gestire i dispositivi mobili direttamente dal menu Start e di utilizzare il telefono come webcam per il PC.

- Supporto Wi-Fi 7: La nuova versione supporta la tecnologia Wi-Fi 7 e semplifica la condivisione delle password tramite codici QR.

Novità sulla sicurezza

Le novità di Windows 11 versione 24H2 in termini di sicurezza comprendono diversi miglioramenti e nuove funzionalità pensate per aumentare la protezione del sistema operativo e dei dati degli utenti:

- Windows Protected Print Mode: Questa modalità è stata introdotta per garantire una stampa più sicura, bloccando la possibilità di utilizzare driver di terze parti non sicuri. Solo le stampanti certificate Mopria sono supportate, riducendo il rischio di attacchi tramite driver compromessi

- Comando Sudo: Windows 11 24H2 introduce il comando Sudo, familiare agli utenti di sistemi operativi Linux e macOS. Questo comando consente di eseguire operazioni con privilegi elevati direttamente dal prompt dei comandi, senza la necessità di aprire specificamente il Terminale come amministratore. Questo rende più sicuro e semplice l'esecuzione di operazioni amministrative critiche, minimizzando la necessità di accesso completo ai privilegi amministrativi su tutta l'interfaccia(

- Miglioramenti SMB e LAPS: Il protocollo Server Message Block (SMB) è stato rafforzato, forzando la firma SMB e disabilitando il fallback guest su Windows 11 Pro. Questo aiuta a prevenire attacchi di manomissione e attacchi relay. Local Administrator Password Solution (LAPS) ha ricevuto nuove funzionalità che migliorano la gestione delle password degli amministratori locali, tra cui il secure boot e l'integrazione con la virtualizzazione, per offrire un livello di sicurezza più robusto ai sistemi aziendali e utenti avanzati.

- Windows Recall e IA per la protezione dei dati sensibili: La funzionalità Recall, progettata per aiutare gli utenti a trovare contenuti visualizzati in precedenza sui loro dispositivi, ha una serie di nuove misure di protezione. Richiede Windows Hello per l'autenticazione, includendo un filtro per proteggere i dati sensibili, garantendo che solo le informazioni non sensibili possano essere visualizzate durante le ricerche.

- Controllo e gestione del risparmio energetico: La nuova modalità Energy Saver offre consigli su come minimizzare il consumo energetico, migliorando la sicurezza del sistema riducendo al minimo le attività in background non necessarie. Meno processi in esecuzione significa una riduzione delle potenziali superfici di attacco per malware e attacchi esterni.

- Voice Clarity e soppressione del rumore: La funzione Voice Clarity, disponibile anche senza l'ausilio di un'unità di elaborazione neurale (NPU), migliora la qualità delle chiamate eliminando rumori di fondo ed eco. Questi miglioramenti alla qualità audio sono in parte pensati per evitare intercettazioni o registrazioni di chiamate che contengono rumori che potrebbero rivelare dettagli non desiderati.

- Rimozione di App inutili: Windows 11 24H2 rimuove diverse app preinstallate, come Cortana e altre app obsolete. Questo non solo riduce l'ingombro del sistema, ma riduce anche la superficie di attacco potenziale che potrebbe essere sfruttata da attori malintenzionati tramite vulnerabilità non più aggiornate.

Questi aggiornamenti alla sicurezza mirano a rafforzare la protezione dei dati degli utenti e del sistema, ottimizzando al contempo l'esperienza d'uso e semplificando le operazioni amministrative.

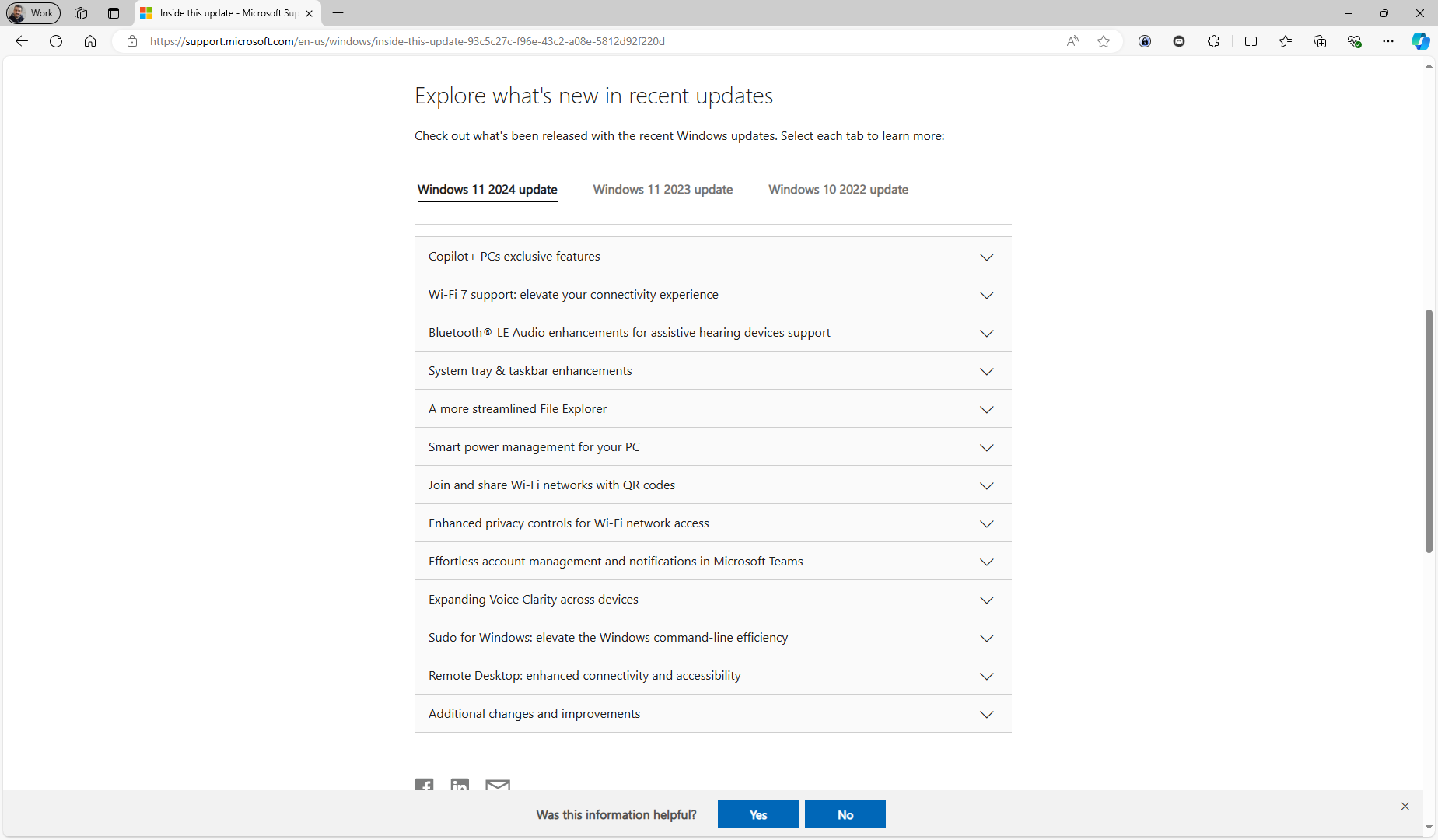

Trovate maggiori informazioni al link https://aka.ms/Windows/InsideThisUpdate

Aggiornamento del sistema operativo a Windows 11 24H2

A differenza del precedente (2023 Update) questo aggiornamento non viene installato tramite un pacchetto di abilitazione ma è una sostituzione completa del sistema operativo.

Per poter aggiornare alla versione 24H2 i dispositivi devono eseguire Windows 11 22H2 o 23H2 con l’aggiornamento cumulativo (non di sicurezza) di maggio 2024.

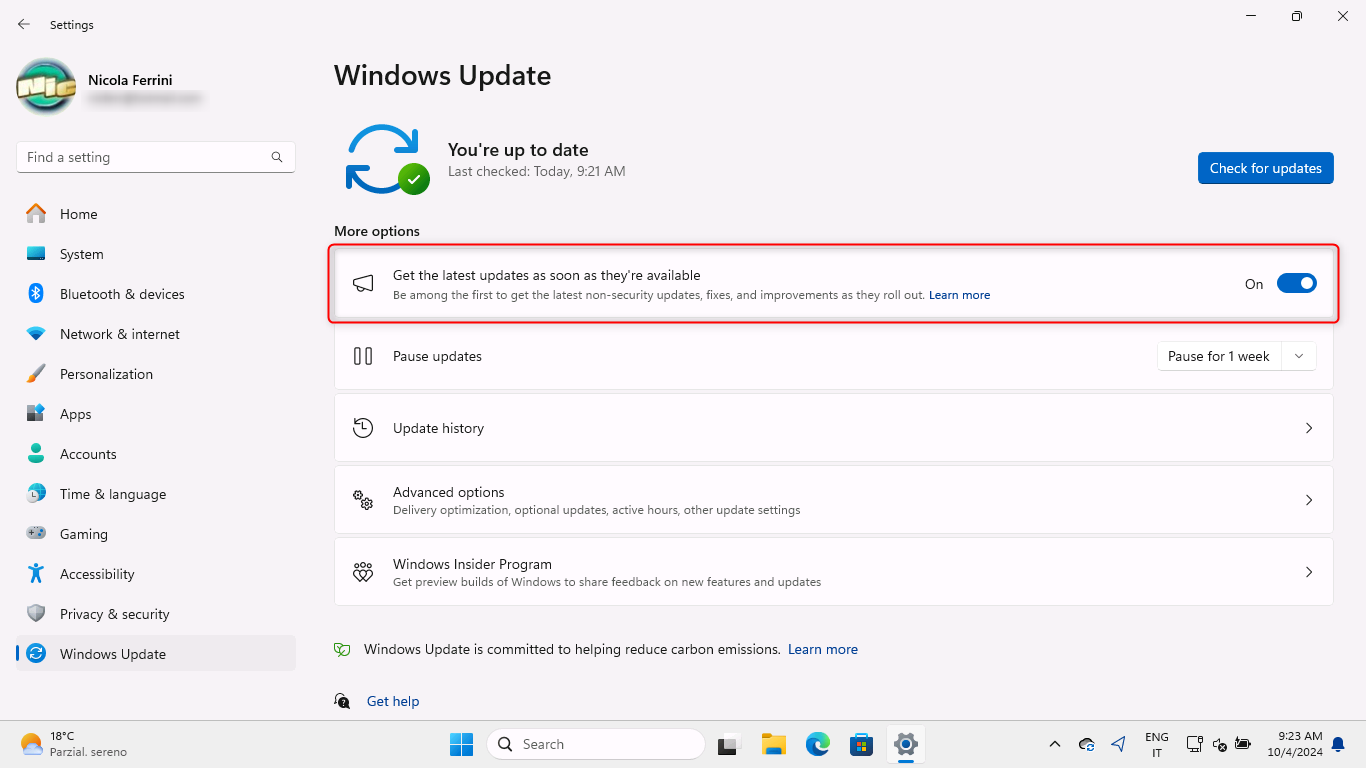

Per ottenere rapidamente questo aggiornamento configurate l’opzione Impostazioni > Windows Update e “Ottieni gli aggiornamenti più recenti non appena sono disponibili“.

Qui di seguito un breve video su come ottenere l’aggiornamento

Conclusioni

L'aggiornamento di Windows 11 versione 24H2 rappresenta un significativo passo avanti verso un'esperienza utente più sicura, efficiente e potenziata dall'intelligenza artificiale. Le innovazioni in termini di sicurezza includono il Windows Protected Print Mode, che rafforza la protezione durante la stampa, e l'introduzione del comando Sudo, che facilita l'esecuzione di operazioni avanzate con privilegi elevati senza compromettere la sicurezza. Inoltre, i miglioramenti all'infrastruttura di rete come il supporto per SMB e LAPS incrementano la protezione dei dati a livello aziendale.

Le funzionalità avanzate di IA come Windows Recall e Voice Clarity non solo migliorano la qualità delle chiamate e della gestione dei dati personali, ma offrono anche maggiore controllo sulla privacy e sull'accessibilità. Queste innovazioni si integrano con una nuova gestione energetica che non solo migliora l'efficienza, ma contribuisce alla sicurezza del sistema riducendo l'attività di processi non necessari.

Windows 11 24H2, con il suo impegno per la sicurezza e l'ottimizzazione delle risorse, offre una piattaforma più solida per gli utenti, combinando nuove tecnologie IA con aggiornamenti che semplificano l'esperienza di gestione e la protezione dei dati. Microsoft sta dimostrando un impegno costante nel migliorare la sicurezza e l'efficienza dei suoi sistemi, rendendo questo aggiornamento una scelta importante per chi cerca un ambiente operativo moderno e sicuro.

Vi invito a leggere il post ufficiale (in inglese) Windows 11, version 24H2: What’s new for IT pros - Windows IT Pro Blog (microsoft.com)

- Dettagli

- Visite: 1719

Negli ultimi anni, Microsoft ha continuamente innovato per offrire strumenti che migliorano la produttività e l'efficienza delle organizzazioni. Uno degli sviluppi più significativi è Microsoft 365 Copilot, un assistente basato sull'intelligenza artificiale progettato per integrarsi perfettamente con le applicazioni che usiamo quotidianamente. Recentemente, Microsoft ha annunciato importanti aggiornamenti al Copilot Success Kit, una raccolta di risorse pensate per aiutare le aziende a implementare e massimizzare i benefici di Copilot. In questo articolo, esploreremo queste novità e come possono trasformare il modo in cui lavoriamo. Proprio ieri infatti sono stati annunciati degli aggiornamenti al Copilot Success Kit nel blog Major updates to the Copilot Success Kit - Microsoft Community Hub

Cos'è il Copilot Success Kit?

Il Copilot Success Kit è un insieme di strumenti, guide e risorse sviluppate da Microsoft per supportare le organizzazioni nell'adozione efficace di Microsoft 365 Copilot. L'obiettivo è facilitare la transizione, educare gli utenti e garantire che le aziende possano sfruttare appieno le capacità avanzate di Copilot.

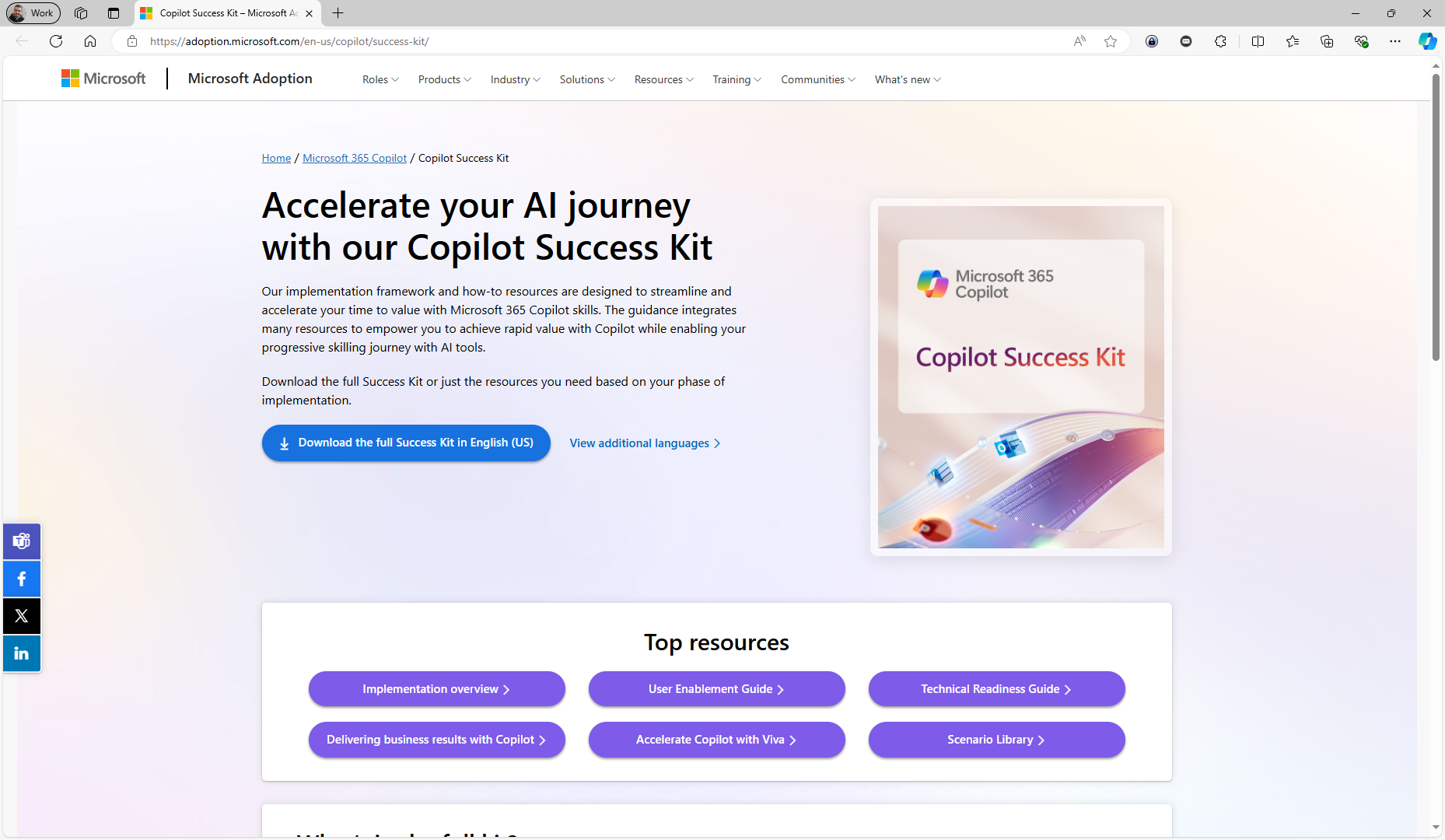

Potete scaricare il Copilot Success Kit dalla pagina Copilot Success Kit – Microsoft Adoption. È disponibile anche in italiano!

Figura 1: Pagina del Copilot Success Kit

Principali aggiornamenti al Success Kit

- Nuove guide e risorse dettagliate

Microsoft ha ampliato le sue guide per offrire istruzioni passo-passo su come integrare Copilot nei flussi di lavoro esistenti. Queste guide coprono vari scenari d'uso, consentendo alle organizzazioni di personalizzare l'implementazione in base alle proprie esigenze specifiche. - Materiali di formazione potenziati

La formazione è fondamentale per l'adozione di nuove tecnologie. Il Success Kit ora include:

• Video Tutorial: Brevi video che mostrano funzionalità chiave e consigli pratici.

• Webinar Interattivi: Sessioni dal vivo con esperti Microsoft per approfondire argomenti specifici.

• Documentazione Approfondita: Manuali e FAQ aggiornate per rispondere a tutte le domande degli utenti. - Strumenti di adozione e coinvolgimento

Per facilitare la transizione, Microsoft ha introdotto:

• Piani di comunicazione interna: Modelli e strategie per informare e coinvolgere i dipendenti.

• Campagne di coinvolgimento: Risorse per promuovere l'uso di Copilot e incentivare la partecipazione attiva. - Casi di studio e best practices

Il Success Kit presenta ora una serie di casi di studio reali che illustrano come diverse aziende hanno implementato Copilot con successo. Questi esempi offrono preziose intuizioni su come superare le sfide comuni e ottenere risultati tangibili. - Supporto tecnico migliorato

Comprendendo l'importanza di un supporto affidabile, Microsoft ha potenziato le sue offerte:

• Accesso diretto agli esperti: Canali dedicati per ottenere assistenza rapida.

• Community di supporto: Forum e gruppi di discussione per condividere esperienze e soluzioni.

Figura 2: Risorse del Copilot Success Kit

Perché questi aggiornamenti sono importanti per le aziende?

L'adozione di nuove tecnologie può essere complessa, ma con le giuste risorse, il processo diventa molto più gestibile. Questi aggiornamenti possono beneficiare le vostre aziende:

- Riduzione del tempo di adozione: Con guide chiare e formazione adeguata, i dipendenti possono familiarizzare più rapidamente con Copilot.

- Miglioramento della produttività: Sfruttando appieno le funzionalità di Copilot, i team possono lavorare in modo più efficiente.

- Facilitazione del cambiamento culturale: Gli strumenti di coinvolgimento aiutano a creare entusiasmo e ad allineare tutti verso gli stessi obiettivi.

- Supporto continuo: Con un accesso facilitato al supporto tecnico, eventuali problemi possono essere risolti prontamente, minimizzando interruzioni.

Come iniziare

Se le vostre aziende stanno considerando l'implementazione di Microsoft 365 Copilot, o se avete già iniziato il processo, ecco quali sono i passi consigliati:

1. Accedi al Copilot Adoption Hub alla pagina https://adoption.microsoft.com/copilot

2. Scarica il Copilot Success Kit: Accedi alle ultime risorse direttamente dal sito ufficiale di Microsoft.

3. Forma un team interno: Identifica i responsabili chiave che guideranno l'adozione all'interno dell'organizzazione.

4. Pianifica la formazione: Utilizza i materiali disponibili per organizzare sessioni di formazione per i dipendenti.

5. Comunica in modo efficace: Usa i piani di comunicazione per mantenere tutti informati e coinvolti.

6. Monitora e adatta: Valuta regolarmente l'adozione e apporta modifiche secondo necessità, sfruttando le best practices condivise.

Figura 3: Copilot Adoption Hub

Conclusioni

I nuovi aggiornamenti al Copilot Success Kit rappresentano un'opportunità significativa per le aziende di tutte le dimensioni. Non solo semplificano il processo di adozione di Microsoft 365 Copilot, ma offrono anche strumenti preziosi per massimizzare l'impatto sul business. In un'era in cui l'efficienza e l'agilità sono fondamentali, sfruttare queste risorse può dare alle vostre aziende un vantaggio competitivo.

- Dettagli

- Visite: 983

Se siete interessati a certificarvi con Microsoft, c'è una buona notizia per voi! A partire dal 1° novembre, i costi degli esami Microsoft Certification: Fundamentals scenderanno da 99$ a 84$, mentre gli esami Advanced role-based passeranno da 165$ a 140$. Trovate la tabella coi i prezzi aggiornati al link https://aka.ms/CertificationExamPrice

Questa riduzione rappresenta un'ottima opportunità per investire nelle tue competenze digitali e aumentare il tuo valore professionale, rendendo le certificazioni Microsoft più accessibili.

La certificazione Microsoft è riconosciuta globalmente e offre vantaggi significativi sia per chi cerca nuove opportunità di lavoro sia per chi vuole migliorare la propria posizione attuale. Le competenze nel cloud, in particolare in Azure e Microsoft365, sono sempre più richieste e con questa riduzione dei prezzi, ottenere una certificazione sarà ancora più conveniente!

Perché scegliere una certificazione Microsoft?

- Riconoscimento globale nel mondo del lavoro

- Competenze aggiornate su tecnologie innovative come Azure, AI e molto altro

- Maggiori possibilità di crescita professionale

Leggete l'annuncio ufficiale (in inglese) alla pagina New pricing for Microsoft Certification exams effective November 1, 2024 - Microsoft Community Hub

Vi metto anche il link ad un poster, che viene costantemente aggiornato, in cui vengono visualizzate le certificazioni Microsoft attualmente disponibili https://aka.ms/TrainCertPoster.

- Impara ad utilizzare e sfruttare al meglio Microsoft Copilot con Copilot Lab

- Novità principali dell'aggiornamento 24H2 di Windows 11

- #POWERCON2024 – evento online del 14 giugno – What's new in Windows Server 2025

- Formati dei certificati digitali

- Abilitare le Passkey per i Microsoft Accounts

- Che cos'è il servizio DNS e quali sono i record disponibili

- Microsoft Edge ha introdotto la funzionalità “Upload from mobile” in Windows 10 e Windows 11

- Novità sull’interfaccia degli esami di certificazione Microsoft

- Windows 11 versione 23H2 Moment 5

- Azure Course Blueprint: progetti per guidarci nell’ecosistema Azure

- Microsoft Copilot in Windows 11

- Configurare ed utilizzare le Passkey in Windows 11

- Microsoft Certified Trainer (MCT) Regional Lead 2024

- Designing Microsoft Azure Infrastructure Solutions (esame AZ-305) skills plan

- Rimuovere la password dal Microsoft Account ed effettuare solo autenticazioni passwordless

- L'importanza di conseguire una certificazione informatica e quali sono le certificazioni Microsoft disponibili sul mercato

- #POWERCON2023 – evento online del 6 dicembre - Gestione avanzata dei dispositivi aziendali con Microsoft Intune

- #POWERCON2023 – evento online del 6 dicembre – Distribuire una soluzione Zero Trust con Microsoft Entra ID

- Microsoft Applied Skills, i nuovi esami Microsoft per dimostrare le proprie abilità

- Windows 11 versione 22H2 Moment 4