Ciao a tutti,

spesso mi capita di creare dei laboratori sul mio portatile per poterli usare durante le demo o durante le conferenze. Lavoro con laboratori realizzati su Microsoft Azure e quindi a casa ho creato una connessione Site to Site con una VNET. Per sapere come realizzarla vi rimando alla lettura dell’articolo Azure IaaS: Configurare una VPN Site-to-Site

Il problema si pone quando sono fuori casa e ho bisogno di accedere alle mie macchine virtuali sia on-premises che nel Public Cloud di Microsoft.

Tutte le macchine virtuali che girano sul mio portatile sono dietro un Gateway che ho realizzato con RRAS e che sfruttano la NAT per navigare. Il Gateway ha due schede di rete, una collegata ad un virtual switch di tipo Private ed un’altra collegata ad un virtual switch di tipo External. A seconda delle diverse esigenze posso collegare la scheda esterna alla rete cablata oppure alla rete wireless del cliente o addirittura ad una rete wireless ottenuta con il tethering del mio cellulare.

Obiettivo di questo articolo è spiegarvi come poter condividere sia la connessione verso Internet che verso la mia rete On-premises (e quindi anche verso Azure).

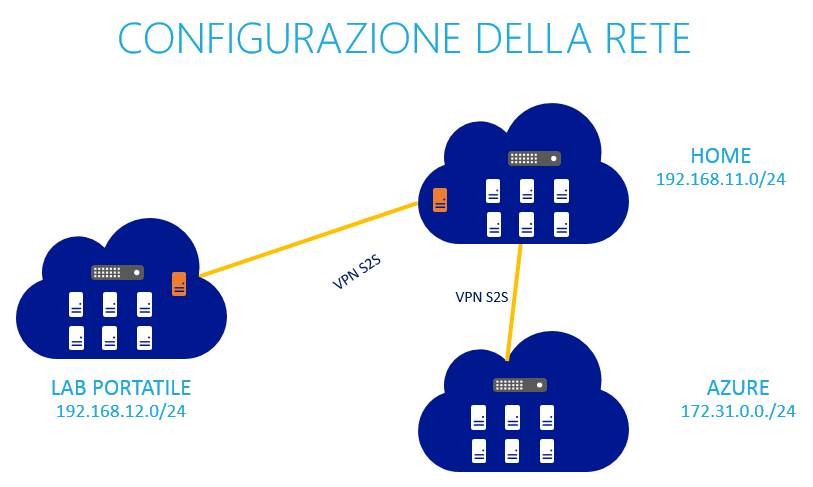

Nell’immagine sotto viene mostrato lo schema della rete:

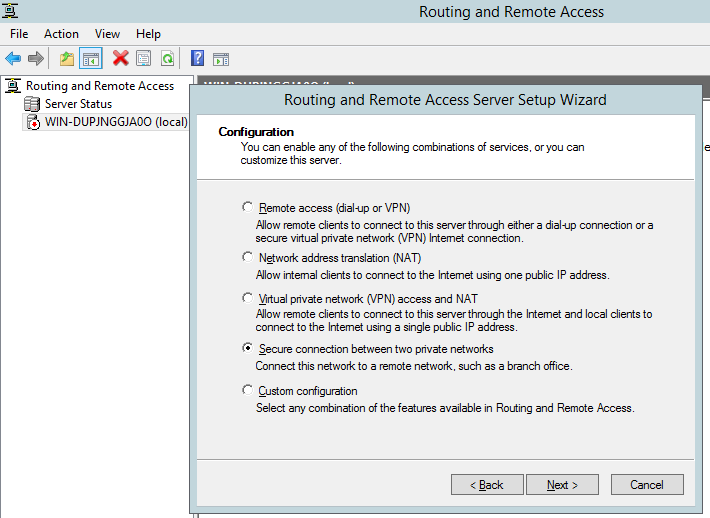

Dopo aver installato il ruolo di Remote Access sulla macchina che volete rendere il gateway del laboratorio, lanciate il wizard di configurazione e scegliete di creare una Secure Connection between two private networks, come mostrato in figura:

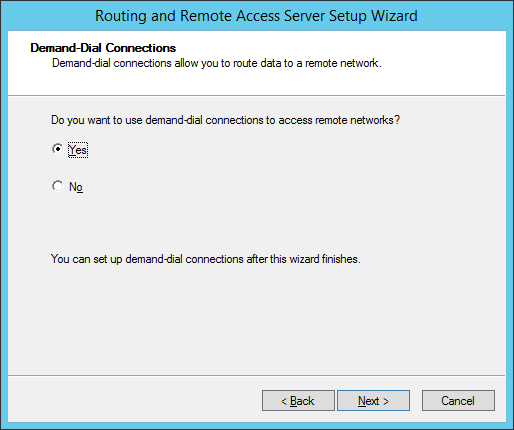

Seguite il wizard di configurazione e completate le diverse schermate, come mostrato sotto:

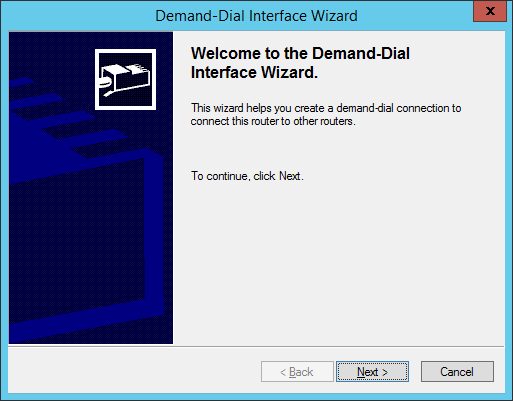

Terminata la procedura vi apparirà un ulteriore wizard, che vi permetterà di configurare la connessione vera e propria con la vostra VPN casalinga

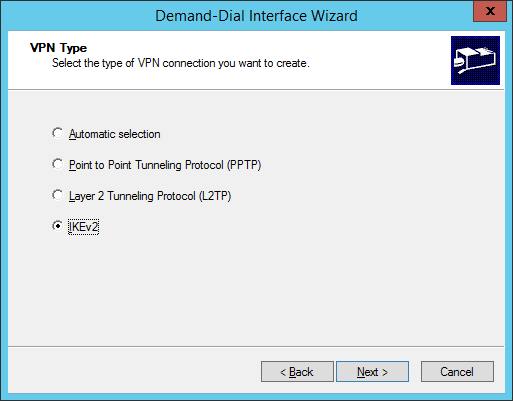

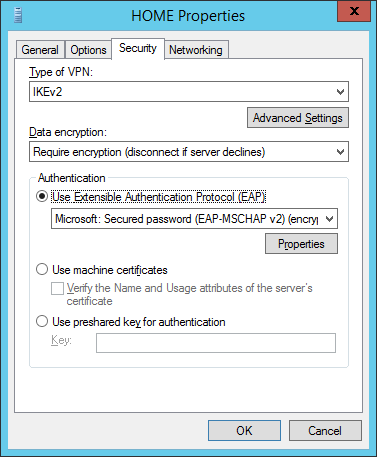

Il mio endpoint a casa è già connesso a Microsoft Azure con una VPN site-to-site che usa il protocollo IKEv2. Ho deciso quindi di utilizzare lo stesso protocollo per connettermi dall’esterno.

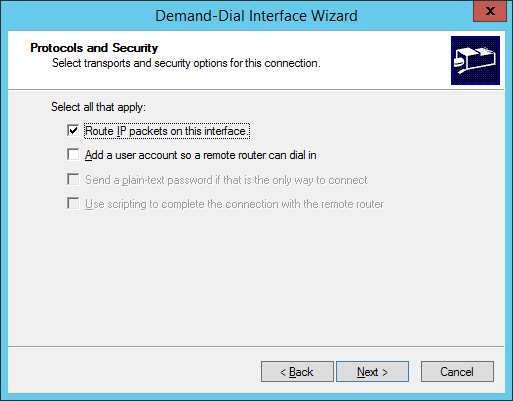

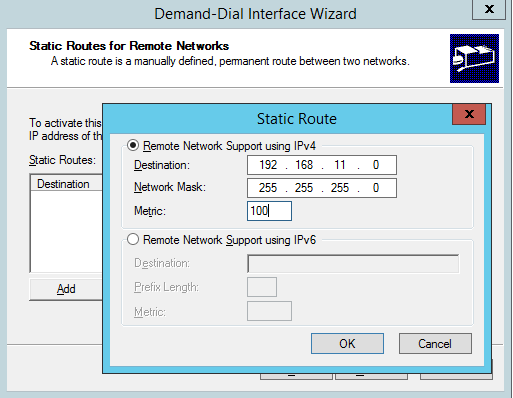

Vi verrà chiesto se volete aggiungere delle rotte statiche per la connessione. Io ho aggiunto una rotta per la rete on-premises (laboratorio di casa 192.168.11.0/24) ed una rotta per la rete della VNET di Micorosft Azure (172.31.0.0/24).

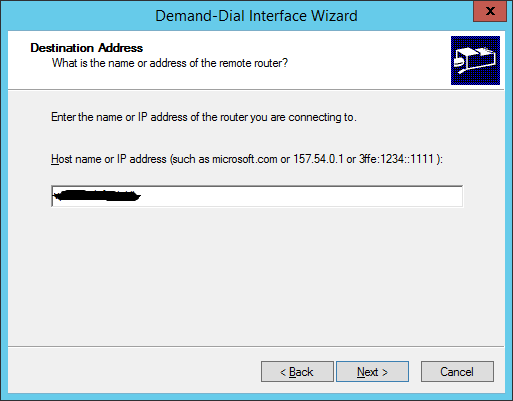

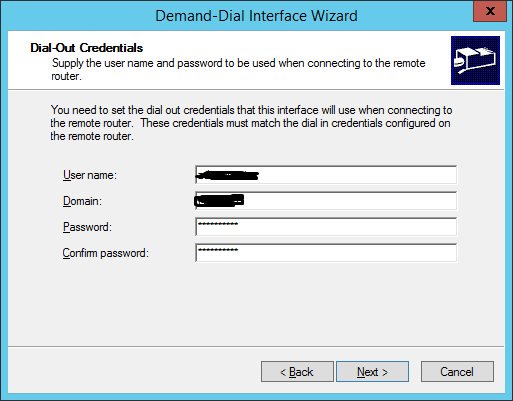

Nella schermata successiva inserite le credenziali per connettervi al router della vostra rete casalinga

Terminata la configurazione modificate un paio di parametri nella connessione VPN. In particolare potete rendere la connessione persistente e modificare le configurazioni di sicurezza, forzando l’uso del protocollo di autenticazione EAP-MSCHAP v2, come mostrato nelle figure:

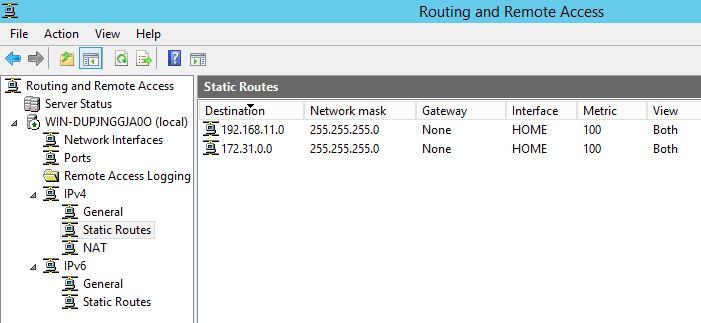

Controllate che siano state aggiunte le rotte statiche che avete inserito durante il wizard, come mostrato nella figura sotto:

A questo punto il vostro gateway sarà connesso alla VPN di casa e di conseguenza alla rete VNET di Microsoft Azure.

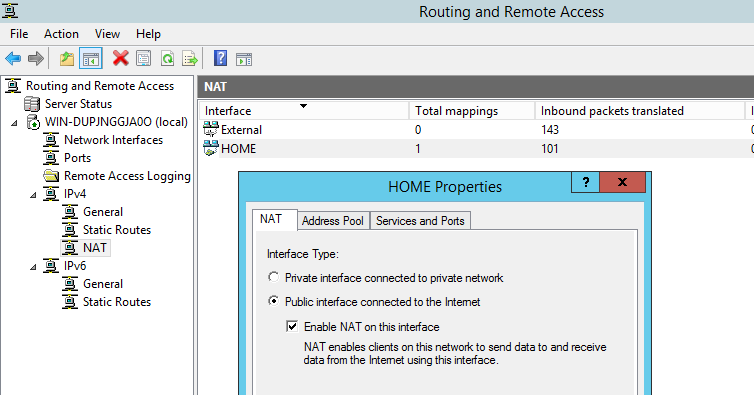

Per permettere alle macchine del laboratorio creato sul portatile ho dovuto abilitare la NAT. Ho aggiunto le due interfacce di rete, sia quella verso Internet (chiamata External) che verso la VPN creata (chiamata HOME) e su entrambe ho abilitato la NAT, come mostrato in figura:

Adesso posso raggiungere entrambi i laboratori (a casa e su Azure) anche quando sono fuori casa.J

Buon lavoro

Nic